Lo scorso 10 luglio si è tenuta la tavola rotonda “Sicurezza by design: prevenzione vs reazione” organizzata da Activa Digital e Network Contacts IBM Gold Partner, con l’obiettivo di stimolare il confronto e la consapevolezza sui principali hot topic che stanno plasmando il futuro della Cybersecurity.

Il 10 luglio 2024 si è tenuta la tavola rotonda di Activa Digital dal titolo “Sicurezza by Design: prevenzione vs reazione. Strumenti e soluzioni per una sorveglianza informatica proattiva” , un evento organizzato in collaborazione Network Contacts IBM Gold Partner. Questo incontro ha rappresentato un’importante opportunità di confronto tra esperti del settore, mirato a discutere e analizzare le nuove sfide e le soluzioni emergenti nel campo della sicurezza informatica.

L’evento si è aperto con i saluti e l’introduzione di Paola Capoferro, Direttrice di People&Change 360, e Marco Borgherese, CEO di Activa Digital, seguiti dagli interventi di Luca Bechelli, Pierluca Zangari, Massimo Venuto e Giulia Caliari.

La discussione ha affrontato diversi aspetti cruciali della cybersecurity, evidenziando l’importanza di una strategia proattiva e integrata. Le misure di protezione attivate dopo un attacco, infatti, non sono più sufficienti nell’era delle minacce digitali, che diventano sempre più sofisticate e personalizzate. L’importanza di adottare misure preventive concrete e proattive, identificando servizi su misura per implementare una sorveglianza digitale basata sul concetto di “security by design”, è emersa come tema centrale.

Se da un lato le minacce aumentano, dall’altro crescono anche le tecnologie disponibili per contrastarle. Un’efficace sicurezza deve basarsi sulle migliori pratiche, individuando servizi e soluzioni capaci di supportare quotidianamente il lavoro e garantire un ambiente sicuro sia all’interno che all’esterno dei confini aziendali, con una doppia attenzione.

Marco Borgherese ha aperto l’incontro ponendo l’attenzione sull’importanza di confrontarsi sul tema della cybersecurity, sottolineando quanto, nonostante la presa di coscienza delle organizzazioni, sia private che pubbliche, ci sia ancora molto da fare.

“Fare sistema è essenziale in un mondo ibrido” afferma, è una chiave per rispondere efficacemente alle esigenze di cybersecurity è proprio adottare uno sguardo ibrido.

“In Italia è necessario un percorso di crescita culturale nella cybersicurezza, con particolare attenzione alla formazione e ai comportamenti”. In Europa, inoltre, è stata adottata una forte attenzione agli aspetti normativi a vari livelli, come dimostrato dall’introduzione della direttiva NIS2. “Oggi è un momento prezioso – ha concluso Borgherese – perché rappresenta un’opportunità di confronto cruciale”.

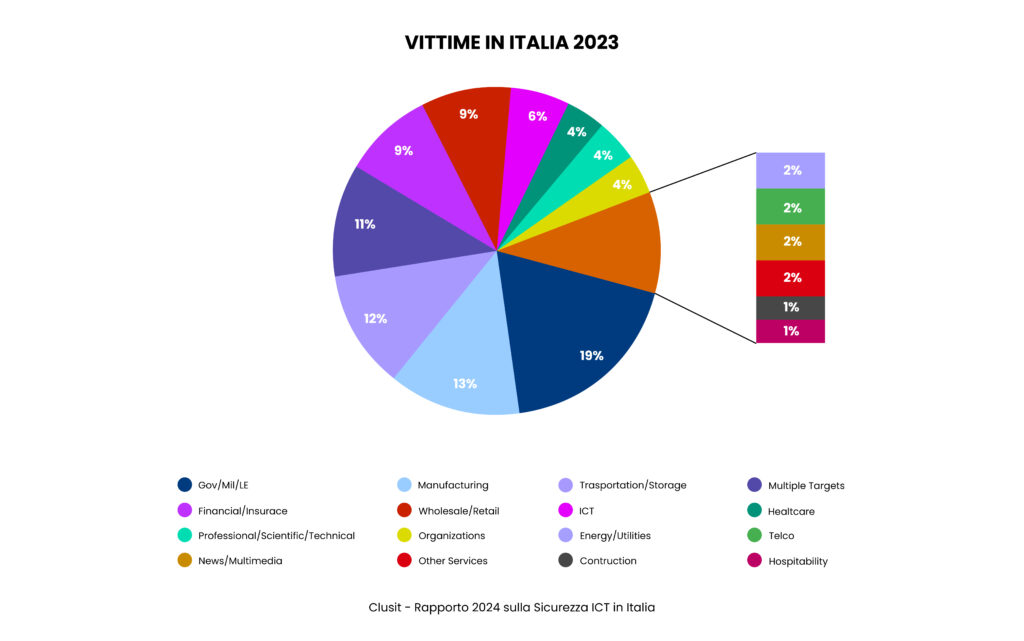

Nonostante gli investimenti crescenti in cybersecurity, gli attacchi informatici continuano ad aumentare. Luca Bechelli, del comitato scientifico Clusit, ha analizzato i trend attuali della sicurezza informatica in Italia, evidenziando che gli attacchi globali crescono a un tasso superiore al 10%. In Italia, il numero di attacchi è cresciuto significativamente, arrivando a rappresentare l’11% degli attacchi globali. Bechelli attribuisce questa crescita alla digitalizzazione e alla vulnerabilità delle PMI.

Gli attacchi nei settori dei trasporti e manifatturiero, costituito in gran parte da PMI, sono aumentati. Questo dimostra che i cybercriminali non prendono più di mira solo banche e servizi finanziari. Le frodi informatiche e i delitti informatici sono al secondo posto tra le denunce a Roma e in tutta Italia, evidenziando che la cybersecurity coinvolge anche i singoli cittadini.

Gli attacchi DDoS sono i più frequenti in Italia, superando i malware, con un aumento dovuto anche ai conflitti internazionali come quello tra Russia e Ucraina. Bechelli ha evidenziato l’importanza di adottare un approccio di “security by design”, integrando la sicurezza fin dalle prime fasi di progettazione di sistemi e processi. Questo approccio è cruciale alla luce della Direttiva NIS2, che impone nuovi obblighi di sicurezza per le aziende in settori critici.

Le organizzazioni che non adottano un approccio proattivo alla sicurezza spesso effettuano investimenti tardivi e inefficaci, concentrandosi su rilevazione delle minacce, risposta agli incidenti, formazione del personale, servizi di sicurezza gestita e polizze assicurative. In quest’ottica, Bechelli ha auspicato che le azioni di cybersecurity siano guidate dal buon senso, oltre che dalla conformità normativa.

Per far fronte a questa scarsa sensibilità da parte di aziende e pubblica amministrazione, a livello europeo sono state introdotte in modo crescente una serie di normative atte a salvaguardare la privacy e la sicurezza informatica: GDPR, DORA, NIS2 e AI Act. Queste normative adottano un approccio basato sul rischio, enfatizzando la protezione dei dati e il risk management. Gli elementi comuni per le organizzazioni includono il presidio delle terze parti, la gestione degli attacchi e un maggiore governo della cybersecurity, con un focus sulla “security by design”.

Adottare un approccio di “security by design” significa integrare la sicurezza in ogni fase dell’organizzazione, anticipando le minacce anziché reagire ad esse.

Pierluca Zangari, Business Area Manager Infrastructure Services di Activa Digital, ha sottolineato l’importanza di considerare la sicurezza come un processo aziendale integrato. Questo implica che la sicurezza deve essere incorporata in tutti i processi aziendali: dalle infrastrutture IT ai sistemi operativi, dalle applicazioni ai processi interni del personale. L’obiettivo è creare una cultura della sicurezza che coinvolga ogni dipendente, costruendo una difesa efficace contro le minacce cyber.

Fondamentale è l’utilizzo di strumenti di sicurezza personalizzati. Ogni organizzazione infatti, ha un profilo di rischio unico e, pertanto, necessita di soluzioni di sicurezza indicate per quello specifico insieme di condizioni. Questo approccio consente di massimizzare l’efficacia delle misure di sicurezza, garantendo una protezione ottimale delle infrastrutture IT.

E se da un lato ci si occupa di creare uno scudo a maglie strette che protegga la nostra organizzazione, dall’altro è necessario monitorare costantemente lo stato delle possibili minacce presenti al di fuori di essa. Parliamo di attività di Threat Intelligence, che offrono una visione sul mondo esterno, in relazione ai rischi che potremmo correre; permettendoci di rafforzare adeguatamente la struttura IT e quindi ancora una volta di lavorare sulla prevenzione proattiva.

Tutto questo è sufficiente a bloccare qualsiasi tipo di attacco?

Purtroppo no. Come già illustrato da Bechelli nella prima parte dell’incontro, nonostante le misure di sicurezza messe in atto, non potremo mai essere inattaccabili al 100%.

Gli hacker sono sempre più numerosi ed evoluti e la totale protezione purtroppo non sarà mai raggiungibile. Possiamo, però, mitigare i rischi e anche l’impatto di un attacco informatico.

Per capire concretamente cosa significa subire e gestire un incidente informatico e quanto incide la preparazione nella gestione attraverso l’Incident Response, Zangari ha illustrato un case history di Data Breach.

Durante un attacco informatico, lo stress tra i team è elevato, e gli attacchi sono spesso studiati per colpire nei momenti di maggiore vulnerabilità, incidendo negativamente sui tempi di risposta. Come in un qualsiasi tipo di emergenza infatti, il tempo di reazione è fondamentale e non avere una strategia chiara d’azione, o personale non adeguatamente preparato può determinare una scarsa riuscita delle attività di reazione.

Le principali conseguenze includono: infrastrutture compromesse, difficoltà nell’identificare la problematica, esfiltrazione e/o cifratura dei dati e blocco dei servizi. Questi eventi possono avere un impatto devastante sull’operatività aziendale e sulla reputazione.

Per mitigare questi rischi, è importante avere un piano di risposta agli incidenti ben definito e testato regolarmente, includendo procedure per l’identificazione rapida degli attacchi, il contenimento del danno, la comunicazione efficace tra i team e il ripristino dei sistemi. La sicurezza deve essere vista come un investimento strategico.

Durante la gestione di un attacco, l’approccio più efficace è porre massima attenzione nella fase iniziale, con un incident response plan ben strutturato e protocolli prestabiliti. Una timeline dettagliata dell’attacco basata su log di sistema completi facilita l’identificazione del perimetro compromesso e l’avvio delle operazioni di contenimento.

La comunicazione, sia interna che esterna, è altresì fondamentale. A seconda del settore, potrebbe essere necessario comunicare con vari stakeholder: dipendenti, fornitori, media, utenti finali e cittadini. È cruciale la collaborazione tra vari reparti come DPO, Legal, Privacy, IT e Security, e avere contatti già stabiliti con outsourcer specializzati in cybersecurity per supportare le attività di analisi e risposta all’incidente. Questi elementi rappresentano i pilastri di una strategia efficace di gestione degli incidenti di sicurezza.

Successivamente, Massimo Venuto ha approfondito il concetto di MSOC (Managed Security Operations Center) e il paradigma “People, Technology and Process”. Secondo Venuto, un MSOC ben strutturato e operativo è fondamentale per una difesa cibernetica efficace, evidenziando l’importanza della formazione continua del personale del SOC e della suddivisione in livelli gerarchici. Solo così si riuscirà a garantire una risposta tempestiva e coordinata agli incidenti di sicurezza.

Un MSOC non deve limitarsi però alla tecnologia, ma deve integrare processi consolidati e personale altamente qualificato. La gestione delle minacce deve essere proattiva, con un monitoraggio costante e l’implementazione di strategie di detection avanzate. Un MSOC efficace è in grado di rilevare e rispondere prontamente alle minacce, minimizzando l’impatto degli attacchi e garantendo la continuità operativa dell’azienda.

Infine Giulia Caliari, Senior Security Architect di IBM Italia, ha focalizzato il suo intervento sul ruolo cruciale delle Intelligenze Artificiali (AI) e delle Gen AI nella sicurezza informatica. Ha illustrato come queste tecnologie avanzate possano migliorare significativamente l’efficacia delle attività di cybersecurity, consentendo una rilevazione più rapida e precisa delle minacce e una risposta tempestiva agli incidenti. Tra le altre cose, infatti, l’AI può analizzare grandi volumi di dati in tempo reale, identificando anomalie e potenziali minacce con una precisione che supera le capacità umane.

Allo stesso modo, le Gen AI sono in grado di apprendere dai dati raccolti e di adattarsi continuamente alle nuove tecniche di attacco, migliorando costantemente le proprie performance. Queste tecnologie rappresentano un vantaggio competitivo significativo per le aziende nel campo della sicurezza informatica, consentendo di affrontare le sfide sempre più complesse poste dai cybercriminali.